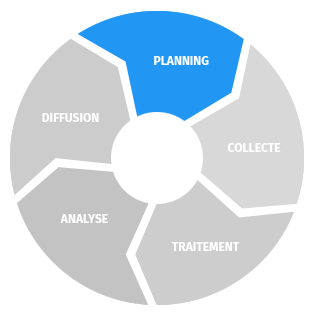

Le cycle du renseignement

Pour décrire de manière compréhensible la manière dont il fonctionne, un service de renseignement a souvent recours au modèle communément appelé cycle du renseignement.

Le choix du ‘cycle’ n’est pas anodin. En effet, de nombreux processus dans le domaine de la sécurité sont plutôt linéaires, une procédure pénale par exemple, alors que le renseignement tire sa force dans sa capacité à être flexible, à s’adapter aux nouvelles menaces et à remettre en contexte des éléments épars. Il n’est, par exemple, pas rare que des éléments collectés des années plus tôt puissent être déterminants pour une de nos investigations en cours.

Comme certains cycles naturels qui vous sont peut-être plus familiers, comme par exemple le cycle de l’eau, le cycle du renseignement comporte plusieurs étapes. Pour le cycle du renseignement, ces étapes sont traditionnellement au nombre de cinq : l’identification des besoins, la collecte des informations, le traitement des informations brutes, l’analyse, la diffusion/l’action.

Planning - Comment identifions-nous nos besoins ?

De différentes manières. Pour une part, ces besoins sont exprimés par les autorités. Le Conseil National de Sécurité, présidé par le Premier Ministre, arrête des orientations générales qui donnent aux services de renseignement des pistes d’action.

La loi organique qui régit notre fonctionnement précise également un certain nombre de menaces que nous devons traiter. Le dialogue avec les autres partenaires de la communauté du renseignement en Belgique, ou avec nos partenaires étrangers, peuvent attirer notre attention sur certaines tendances ou phénomènes qui mériteraient notre attention.

Des enquêtes en cours peuvent aussi nous permettre d’identifier des éléments d’attention qui nécessitent une meilleure couverture.

Une fois ces besoins identifiés, nous regardons ce que nous savons déjà du sujet (au travers d’informations qui ont déjà parcouru le cycle une ou plusieurs fois) et ce qui nous manque pour avoir une meilleure compréhension ou connaissance de la question qui nous est posée.

Sur cette base, nous décidons des moyens que nous allons mettre en œuvre pour collecter les renseignements souhaités. Ce processus est dynamique, nous identifions quotidiennement des besoins en renseignements et nous prenons en continu des décisions pour nous adapter aux nouveaux besoins identifiés.

Collecte - Comment collectons-nous nos informations ?

Contrairement à une idée largement répandue, nous ne collectons pas d’informations de manière systématique sur l’ensemble de la population. Notre collecte est déterminée par les besoins que nous avons identifiés lors de l’étape précédente.

Pour collecter cette information, nous avons parfois recours à de l’information accessible librement. La consultation d’internet, de journaux, de revues scientifiques, de bases de données accessibles à tous peut parfois, combinée ou non à nos propres informations, suffire pour répondre aux questions que nous nous posons.

Souvent, nous devons recourir à des méthodes discrètes : surveillance, interceptions de télécommunications, sources humaines, ...

La plus grande partie de nos ressources est consacrée à la collecte de ces informations.

Traitement - Comment traitons-nous ces informations ?

De manière extrêmement schématique, nous prenons toutes les informations récoltées et nous les intégrons dans un produit du renseignement.

Dans la réalité, la tâche est plus complexe. Les données collectées sont parfois très vastes (un grand nombre de fichiers informatiques, des heures d’enregistrement audio, des activités couvrant plusieurs années, …) et doivent être prétraitées (comme par exemple des conversations dans une langue étrangère).

Toutes les données n’ont pas la même fiabilité et doivent être remises dans leur contexte (est-ce que l’information donnée par une source déterminée est réellement fiable ?)

De cette grande quantité de données, en recourant à des outils pour les synthétiser et les remettre en contexte, les membres des services de renseignement les rendent intelligibles pour qu’elles puissent être utilisées.

Analyse - Comment analysons-nous le renseignement ?

Tous ces éléments récoltés et traités forment ensemble une masse d’informations. Les analystes au sein du service sont chargés de les mettre en contexte, de les évaluer et de produire un produit final du renseignement.

Nous encourageons nos analystes à produire un produit de haute qualité tout en gardant leur esprit critique en incluant des scénarios alternatifs et à avertir de possibles développements qui peuvent constituer de nouveaux points d’attention ou des opportunités pour la sécurité nationale.

Diffusion - Comment diffusons-nous nos produits ?

Quelles actions prenons-nous ? Nos produits peuvent avoir diverses destinations. Une partie du renseignement peut par exemple aider les autorités judiciaires à protéger la population. Une autre peut éventuellement conseiller le gouvernement sur les mesures à prendre pour faire face à certains phénomènes ou pour adapter des mesures ayant un impact sur la sécurité quotidienne des citoyens. Une autre encore peut servir à déterminer de nouveaux besoins pour alimenter un nouveau cycle.

La réaction de ceux qui reçoivent nos produits est un élément-clé pour l’efficacité du cycle du renseignement. Le temps pris pour faire un compte-rendu de l’opportunité des renseignements reçus ou pour poser des questions n’est jamais perdu : il est l’occasion pour nous d’affiner notre fonctionnement pour continuer à améliorer l’exercice de nos missions.

Notre service peut également, dans le cadre de ses compétences, prendre parfois des mesures pour entraver ou limiter l’impact d’une menace détectée. Par exemple, si une attaque informatique menace une entreprise ou un particulier, notre service pourrait avertir cette personne afin qu’elle puisse prendre des mesures pour protéger ses intérêts.

De différentes manières. Pour une part, ces besoins sont exprimés par les autorités. Le Conseil National de Sécurité, présidé par le Premier Ministre, arrête des orientations générales qui donnent aux services de renseignement des pistes d’action.

La loi organique qui régit notre fonctionnement précise également un certain nombre de menaces que nous devons traiter. Le dialogue avec les autres partenaires de la communauté du renseignement en Belgique, ou avec nos partenaires étrangers, peuvent attirer notre attention sur certaines tendances ou phénomènes qui mériteraient notre attention.

Des enquêtes en cours peuvent aussi nous permettre d’identifier des éléments d’attention qui nécessitent une meilleure couverture.

Une fois ces besoins identifiés, nous regardons ce que nous savons déjà du sujet (au travers d’informations qui ont déjà parcouru le cycle une ou plusieurs fois) et ce qui nous manque pour avoir une meilleure compréhension ou connaissance de la question qui nous est posée.

Sur cette base, nous décidons des moyens que nous allons mettre en œuvre pour collecter les renseignements souhaités. Ce processus est dynamique, nous identifions quotidiennement des besoins en renseignements et nous prenons en continu des décisions pour nous adapter aux nouveaux besoins identifiés.

Contrairement à une idée largement répandue, nous ne collectons pas d’informations de manière systématique sur l’ensemble de la population. Notre collecte est déterminée par les besoins que nous avons identifiés lors de l’étape précédente.

Pour collecter cette information, nous avons parfois recours à de l’information accessible librement. La consultation d’internet, de journaux, de revues scientifiques, de bases de données accessibles à tous peut parfois, combinée ou non à nos propres informations, suffire pour répondre aux questions que nous nous posons.

Souvent, nous devons recourir à des méthodes discrètes : surveillance, interceptions de télécommunications, sources humaines, …

La plus grande partie de nos ressources est consacrée à la collecte de ces informations.

De manière extrêmement schématique, nous prenons toutes les informations récoltées et nous les intégrons dans un produit du renseignement.

Dans la réalité, la tâche est plus complexe. Les données collectées sont parfois très vastes (un grand nombre de fichiers informatiques, des heures d’enregistrement audio, des activités couvrant plusieurs années, …) et doivent être prétraitées (comme par exemple des conversations dans une langue étrangère).

Toutes les données n’ont pas la même fiabilité et doivent être remises dans leur contexte (est-ce que l’information donnée par une source déterminée est réellement fiable ?)

De cette grande quantité de données, en recourant à des outils pour les synthétiser et les remettre en contexte, les membres des services de renseignement les rendent intelligibles pour qu’elles puissent être utilisées.

Tous ces éléments récoltés et traités forment ensemble une masse d’informations. Les analystes au sein du service sont chargés de les mettre en contexte, de les évaluer et de produire un produit final du renseignement.

Nous encourageons nos analystes à produire un produit de haute qualité tout en gardant leur esprit critique en incluant des scénarios alternatifs et à avertir de possibles développements qui peuvent constituer de nouveaux points d’attention ou des opportunités pour la sécurité nationale.

Quelles actions prenons-nous ? Nos produits peuvent avoir diverses destinations. Une partie du renseignement peut par exemple aider les autorités judiciaires à protéger la population. Une autre peut éventuellement conseiller le gouvernement sur les mesures à prendre pour faire face à certains phénomènes ou pour adapter des mesures ayant un impact sur la sécurité quotidienne des citoyens. Une autre encore peut servir à déterminer de nouveaux besoins pour alimenter un nouveau cycle.

La réaction de ceux qui reçoivent nos produits est un élément-clé pour l’efficacité du cycle du renseignement. Le temps pris pour faire un compte-rendu de l’opportunité des renseignements reçus ou pour poser des questions n’est jamais perdu : il est l’occasion pour nous d’affiner notre fonctionnement pour continuer à améliorer l’exercice de nos missions.

Notre service peut également, dans le cadre de ses compétences, prendre parfois des mesures pour entraver ou limiter l’impact d’une menace détectée. Par exemple, si une attaque informatique menace une entreprise ou un particulier, notre service pourrait avertir cette personne afin qu’elle puisse prendre des mesures pour protéger ses intérêts.